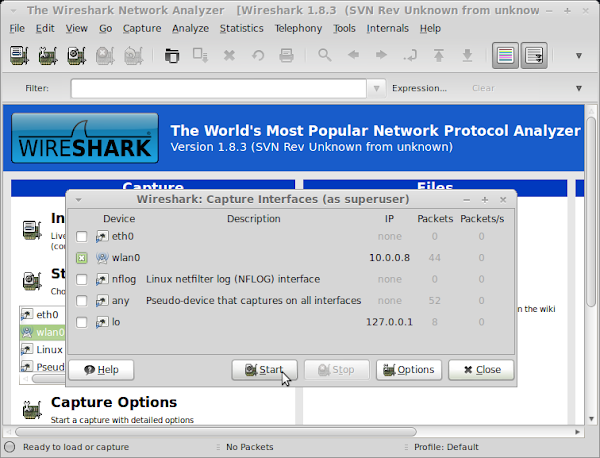

DoctorBeet е етичен хакер и разобличението постига чрез програма Wireshark. Според публикувания снимков материал мисля, че е ползвал windows версията на програмата. На свой ред аз имам SMART телевизор на друга корейска компания и ползвам дериват на Ubuntu 12.10, за което реших да проверя нещата при мен. Постигане на желания краен резултат не премина гладко и затрих доста часове, докато накарах нещата да заработят по профи начина.

Мисля, че виновник за загубеното време е операционната система, която ползвам. Тя е LinuxMint 14 Nadia Mate 64-bit, ядро 3.12.0 generic. Тази система е дериват на Ubuntu 12.10, а това ги прави експериментални, разбирай каквото дойде, но липсата на време, да я заменя с нещо по-стабилно я превърна в постоянна площадка за моите опити.

Инсталация на Wireshark

Инсталацията започва с баналния израз:sudo apt-get install -y wireshark

Много ни малко, около 28MB се настаниха в системата в края на инсталацията. Стартираме програмата.

wireshark & exit

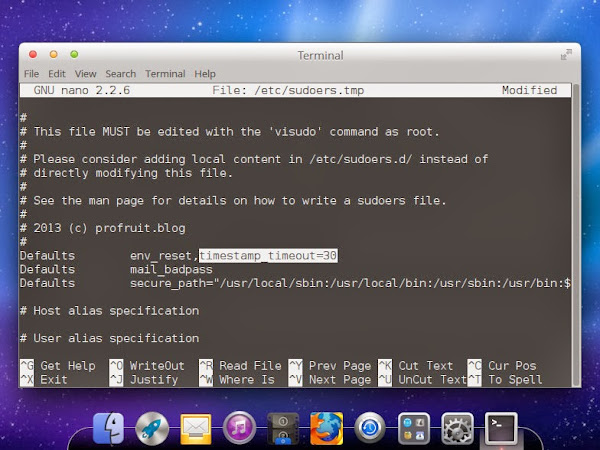

Прозорецът на Wireshark изгрява и при опит да посочим слушател ни посреща следната изненада.

Нямало интерфейси за подслушване. Е ясно, че няма. Това не е Windows, където суперпотребителя, Сульо и Пульо, че и арменския поп, да са на един клон и дружно да подслушват.

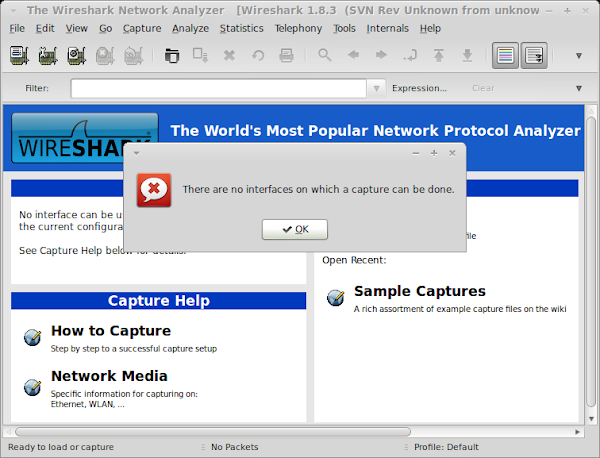

ОК! Стартираме отново с root-права.

gksudo wireshark

И бам, яж Спаске сирене!

Нова блядуха. Да си супер пича в системата, пак някакви гъдели, четем табелата с страшилището. И тук логическо лирическо отклонение. Що за птица пише подобни басни и какви гъби яде, след като е наясно, че твърдо си решил да подслушваш, а не да изпадаш в стрес от подобни шамански прокоби. Бием му майната с "лястовичка" в чек-бокса и спринтираме дальше.

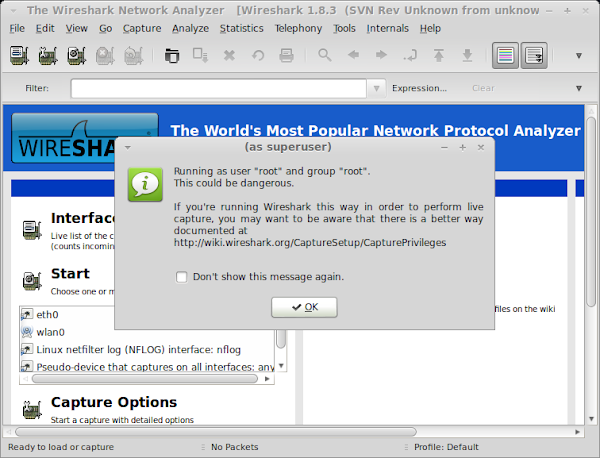

Ураааа! Ето ги юнаците!

Обаче пиратският ни кораб се наденва на поредните подводни камъни. Плющи ново 20.

/usr/bin/dumpcap no such file or directory

Скъпи доктор Уотсън, Wireshark не прихваща пакети, а това прави паралелна малка програма dumpcap, само че в пакетчето за твоята система, която инсталира в самото начало я няма. Хайде сега да изтриеш и да инсталираш така.

sudo apt-get install -y wireshark-common

Тук ще те налазят около 68MB мандавошки и чак тогава ще имаш /usr/bin/dumpcap с следните права:

-rwxr-xr-x 1 root root 79896 Oct 10 2012 dumpcap

ОК! Все пак работи, значи с желязото всичко е ток и жици. А няма ли начин Wireshark, да работи под моя профил? Има, и не един, а три. И в търсене на ключето аз загубих кубици време и нерви, за което реших да го увековеча за бъдещите поколения изпаднали в моята ситуация.

Wireshark под ваш профил - първи начин

Изпълнете следната командаsudo dpkg-reconfigure wireshark-common

и пред вас ще пръкне това прозорче. Прочете го внимателно и навигирайте за вашия отговор.

По този начин ще получите възможност не-root потребител на вашата система да захваща пакети, тоест, да избира интерфейс за подслушване. Командата създава група wireshark и всеки потребител добавен към тази група ще може да подслушва. Този начин се счита за много по-безопасен по отношение на вашата система, тъй като не работи с привилегиите на root потребител. От друга страна смущава, че услугата е забранена по подразбиране (четем в прозореца предпоследния абзац). Истината е, че заигравката с това чудо не ми даде очакваното. Така и не успях да го подкарам под моя профил и по логика на изрусените джентълмени го отпратих с планини от псувни.

Премахване на Wireshark от системата

## тотално заличаване на Wiresharksudo groupdel wireshark

sudo apt-get remove --purge -y wireshark

## sudo apt-get remove --purge -y wireshark-common

sudo apt-get autoremove

sudo apt-get autoclean

rm -rf ~/.wireshark

Инсталация на Wireshark 1.10.3

През цялото време ме глождеше надписа на инсталираната версия до тук 1.8.3 Ревизия неизвестна от неизвестно. И реших, че съм попаднал в филм с много неизвестни, а това ме импулсира да обърна хастара на чичо Гуг в търсене на правдата и победата. И последните ще станат първи и чудесата ме отведоха до блога на ubuntuhandbook. Рискувах според написаното и детските ми мечти се сбъднаха.Накратко.

Добавяте ново хранилище, като лъжете, че сте друга версия операционна система. Инсталирате Wireshark, след което премахвате хранилището от списъка ( за детайли погледнете блога на ubuntuhandbook.

sudo add-apt-repository ppa:whoopie79/ppa

sudo nano /etc/apt/sources.list.d/whoopie79-ppa*.list

Замених quantal на precise и съхраних изменението.

sudo apt-get update

sudo apt-get install wireshark

sudo rm /etc/apt/sources.list.d/whoopie79-ppa*.list

sudo apt-get update

Версията идва с редици фиксове и нови възможности спрямо предходни. Обемът и възлиза на около 71MB и влачи с себе си dumpcap.

Wireshark под ваш профил - добрият начин

## проверка за наличие на wireshark групаcat /etc/group | grep wireshark

## евентуално създаване

sudo groupadd -g wireshark

## добавяне на вашия профил към wireshark група

sudo usermod -aG wireshark $USER

## проверка за успех

getent group wireshark

## променяме притежателя на групата

sudo chgrp wireshark /usr/bin/dumpcap

## променяме правата върху файла

sudo chmod 4750 /usr/bin/dumpcap

## проверка за успех

ls -la /usr/bin/dumpcap

-rwsr-x--- 1 root wireshark 79880 Nov 13 00:18 /usr/bin/dumpcap

exit

Log Out или Reboot, за да влязат измененията в сила и voila.

wireshark & exit

В резултат моят профил и Wireshark си стиснаха дружески ръцете.

Резонно ще ви заинтригува отличния начин и за него четем в блога на Wireshark.

Накратко.

Разликата с добрия начин се вижда в последните две команди за настройка на Wireshark под ваш профил. След като създадете група wireshark и се добавите към нея, променяте правата по следния начин:

## променяме правата върху файла

sudo chmod 0750 /usr/bin/dumpcap

и указвате следния параметър

sudo setcap 'CAP_NET_RAW+eip CAP_NET_ADMIN+eip' /usr/bin/dumpcap

## проверка на параметъра, влязъл в сила

sudo getcap /usr/bin/dumpcap

Добрият начин ме удовлетвори напълно, а на свой ред отличният споменава за система Karmic от 2010г и това ми бе достатъчно, да го кача на влака за Бургас и да му кажа Goodbye, My Love, Goodbye!

Но това не е всичко приятели. Филмът тепърва започва.

Отвътре за Wireshark

Филм на руски език на етичен хакер Сергей Клевогин, преподавател по информационни технологии. Над час Сергей дъвчи тази програма. От ваша страна се иска да купите на баба си лаптоп. Да я инсталирате пред филма и да й го пуснете. Така и така полза няма от кириза на латино и турски сапунки, а възможността баба ви да се превърне в DoctorDeath ще расте с всеки просмотр на Клевогиновия филм. Нали, с годините ако човек продължава да си мъти мозъка, намалява риска от Алцхаймер ... и да, въпрос на етичност е дали баба ви ще се докопа до любимите ви порнилки, докато вие копате зеленцето на село.

до нови срещи ^.^